Przypominamy o realnym i ciągle narastającym zagrożeniu cybernetycznych ataków hararejskich na instytucje realizujące zadania publiczne W kwietniu 2025 roku Najwyższa Izba Kontroli opublikowała raport, który ujawnia, że aż 71% urzędów gmin i starostw powiatowych nie było przygotowanych na zapewnienie ciągłości działania systemów informatycznych w sytuacjach kryzysowych, takich jak ataki hakerskie.

Źródło: Obraz https://www.gov.pl

Prezes Rady Ministrów na podstawie art. 16 ust. 1 pkt 1 ustawy z dnia 10 czerwca 2016 roku o działaniach antyterrorystycznych (Dz. U. z 2025 r. poz. 194) podpisał Zarządzenia:

-

nr 43 z dnia 28 sierpnia 2025 roku w sprawie wprowadzenia drugiego stopnia alarmowego (2. stopień BRAVO) na całym terytorium Rzeczypospolitej Polskiej,

-

nr 44 z dnia 28 sierpnia 2025 roku w sprawie wprowadzenia drugiego stopnia alarmowego CRP (2. stopień BRAVO-CRP) na całym terytorium Rzeczypospolitej Polskiej,

-

nr 45 z dnia 28 sierpnia 2025 roku w sprawie wprowadzenia drugiego stopnia alarmowego (2. stopień BRAVO) wobec polskiej infrastruktury energetycznej mieszczącej się poza granicami Rzeczypospolitej Polskiej.

ZARZĄDZENIA OBOWIĄZUJĄ OD DNIA 1 WRZEŚNIA 2025 ROKU OD GODZ. 00:00, DO DNIA 30 LISTOPADA 2025 ROKU DO GODZ. 23:59.

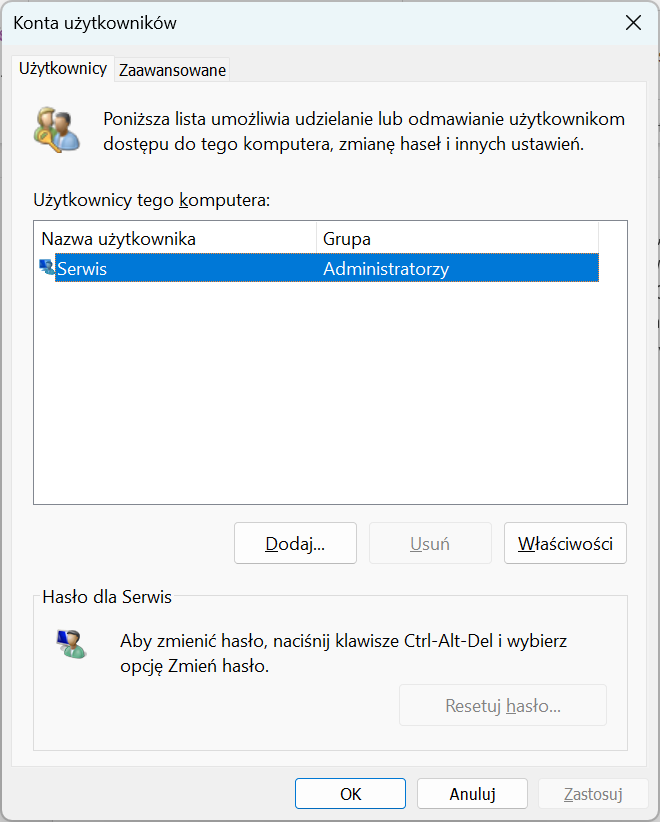

ALFA-CRP oznacza, że należy wykonać następujące zadania:

-

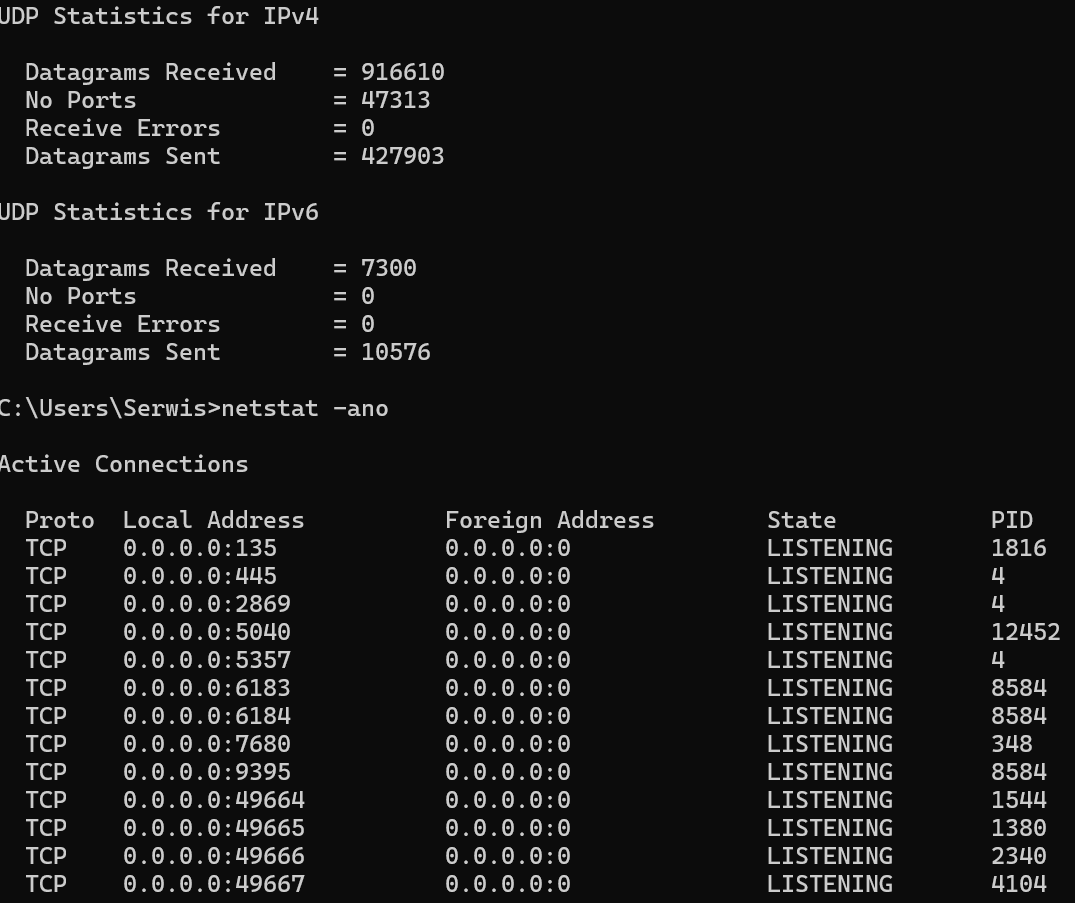

wprowadzić wzmożone monitorowanie stanu bezpieczeństwa systemów teleinformatycznych organów administracji publicznej lub systemów teleinformatycznych wchodzących w skład infrastruktury krytycznej w szczególności wykorzystując zalecenia szefa Agencji Bezpieczeństwa Wewnętrznego lub komórek odpowiedzialnych za system reagowania zgodnie z właściwością oraz:

-

monitorować i weryfikować, czy nie doszło do naruszenia bezpieczeństwa komunikacji elektronicznej,

-

sprawdzać dostępność usług elektronicznych,

-

dokonywać, w razie potrzeby, zmian w dostępie do systemów;

-

-

poinformować personel instytucji o konieczności zachowania zwiększonej czujności w stosunku do stanów odbiegających od normy, w szczególności personel odpowiedzialny za bezpieczeństwo systemów;

-

sprawdzić kanały łączności z innymi, właściwymi dla rodzaju stopnia alarmowego CRP, podmiotami biorącymi udział w reagowaniu kryzysowym, dokonać weryfikacji ustanowionych punktów kontaktowych z zespołami reagowania na incydenty bezpieczeństwa teleinformatycznego właściwymi dla rodzaju działania organizacji oraz ministrem właściwym do spraw informatyzacji;

-

dokonać przeglądu stosowanych procedur oraz zadań związanych z wprowadzeniem stopni alarmowych CRP, w szczególności dokonać weryfikacji posiadanej kopii zapasowej systemów w stosunku do systemów teleinformatycznych wchodzących w skład infrastruktury krytycznej oraz systemów kluczowych dla funkcjonowania organizacji oraz weryfikacji czasu wymaganego na przywrócenie poprawności funkcjonowania systemu;

-

sprawdzić aktualny stan bezpieczeństwa systemów i ocenić wpływ zagrożenia na bezpieczeństwo teleinformatyczne na podstawie bieżących informacji i prognoz wydarzeń;

-

informować na bieżąco o efektach przeprowadzanych działań zespoły reagowania na incydenty bezpieczeństwa teleinformatycznego właściwe dla rodzaju działania organizacji oraz współdziałające centra zarządzania kryzysowego, a także ministra właściwego do spraw informatyzacji.

BRAVO-CRP oznacza, że należy wykonać zadania wymienione dla pierwszego stopnia alarmowego CRP oraz kontynuować lub sprawdzić wykonanie tych zadań, jeżeli wcześniej był wprowadzony stopień ALFA-CRP. Ponadto należy:

-

zapewnić dostępność w trybie alarmowym personelu odpowiedzialnego za bezpieczeństwo systemów;

-

wprowadzić całodobowe dyżury administratorów systemów kluczowych dla funkcjonowania organizacji oraz personelu uprawnionego do podejmowania decyzji w sprawach bezpieczeństwa systemów teleinformatycznych.

Czy w twojej jednostce realizuje się powyższe zadania?

Źródła:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.