Mając na uwadze rosnące zagrożenia cybernetyczne, jednym z kluczowych elementów ochrony infrastruktury IT jest regularna kontrola kont użytkowników. Szczegółowy opis tego wymagania zawarty jest w ISO/IEC 27001, NIST SP 800-53, RODO (GDPR), CIS Controls. Fałszywe konta lokalne lub domenowe utworzone przez hakerów mogą stanowić furtkę do dalszych ataków, eskalacji uprawnień i kradzieży danych. Dlatego cykliczne audyty kont są nie tylko dobrą praktyką, ale wręcz koniecznością. W połączeniu z odpowiednimi narzędziami, politykami i świadomością zagrożeń, pozwalają wykryć nieautoryzowane działania zanim dojdzie do poważnego incydentu. Warto wdrożyć procedury audytowe jako część codziennej administracji systemami Windows i Active Directory.

Źródło: opracowanie własne.

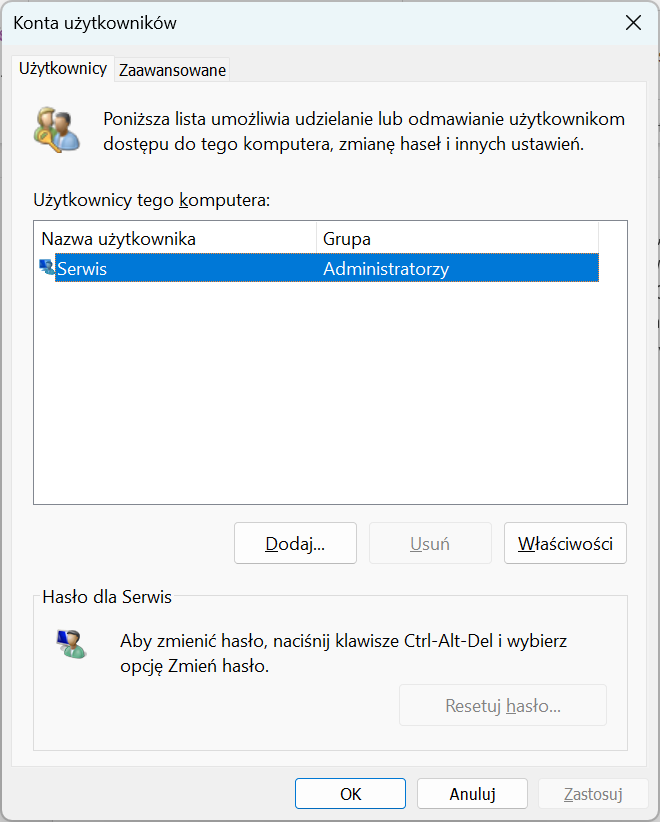

Aby sprawdzić konta lokalne w systemie Windows naciśnij przycisk Windows +R a następnie wpisz polecenie netplwiz. Natomiast do administracji użytkownikami i obiektami w Active Directory używa się narzędzi takich jak „Użytkownicy i komputery usługi Active Directory”.

Kilka dobrych praktyk:

1. Regularne sprawdzaj konta

-

Przeglądaj listę kont lokalnych i domenowych co najmniej raz w miesiącu.

-

Weryfikuj, czy konta są zgodne z polityką firmy (np. brak kont bez właściciela).

-

Usuwaj konta tymczasowe/testowe po zakończeniu ich użycia.

2. Monitoruj logi systemowe

-

Włącz audytowanie zdarzeń związanych z tworzeniem kont i grup.

-

Używaj narzędzi takich jak Event Viewer, PowerShell, Sysmon, SIEM (np. Splunk, Sentinel).

3. Wyszukuj podejrzane zdarzenia

-

Identyfikatory zdarzeń w logach:

|

Tworzenie konta użytkownika |

Nowe konto lokalne lub domenowe |

4720 |

|

Tworzenie grupy |

Utworzenie nowej grupy zabezpieczeń |

4731 |

|

Dodanie użytkownika do grupy |

Potencjalna eskalacja uprawnień |

4732 |

|

Zmiana typu konta |

np. z użytkownika na administratora |

4728, 4729 |

|

Logowanie interaktywne |

Może wskazywać na użycie nowego konta |

4624 |

|

Próba logowania nieudana |

Może wskazywać na brute-force |

4625 |

4. Sprawdzaj, które konta są uprzywilejowane

-

Sprawdzaj członkostwo w grupach takich jak:

Domain Admins

Enterprise Admins

Administrators

-

Używaj zasady PoLP (Principle of Least Privilege) – tylko niezbędne uprawnienia.

-

Hakerzy często tworzą konta z nazwami przypominającymi konta systemowe (np. Admin1, SupportSvc).

Porównaj listę kont z listą zatwierdzonych użytkowników.

Sprawdź daty utworzenia kont – nietypowe godziny mogą wskazywać na atak.

Monitoruj konta nieaktywne, ale z uprawnieniami.