W czwartek 2.10.2025 r. hakerzy uderzyli w serwery łotewskich instytucji. Sparaliżowali strony internetowe telewizji, kilku ministerstw oraz urzędu premiera. Przez ponad godzinę obywatele nie mogli korzystać z ważnych, publicznych usług. Atak miał tylko jeden cel: zablokować dostęp. Hakerzy nie ukradli żadnych poufnych danych. Tego typu incydenty bezpieczeństwa zachęcają kolejne grupy do podejmowania działań na szkodę instytucji publicznych w innych krajach. Czy kolejny atak będzie wycelowany w polską infrastrukturę?

Rys.1 Grafika ŁOTEWSKIE INSTYTUCJE PUBLICZNE ZAATAKOWANE PRZEZ HAKERÓW Źródło: gemini.google.com

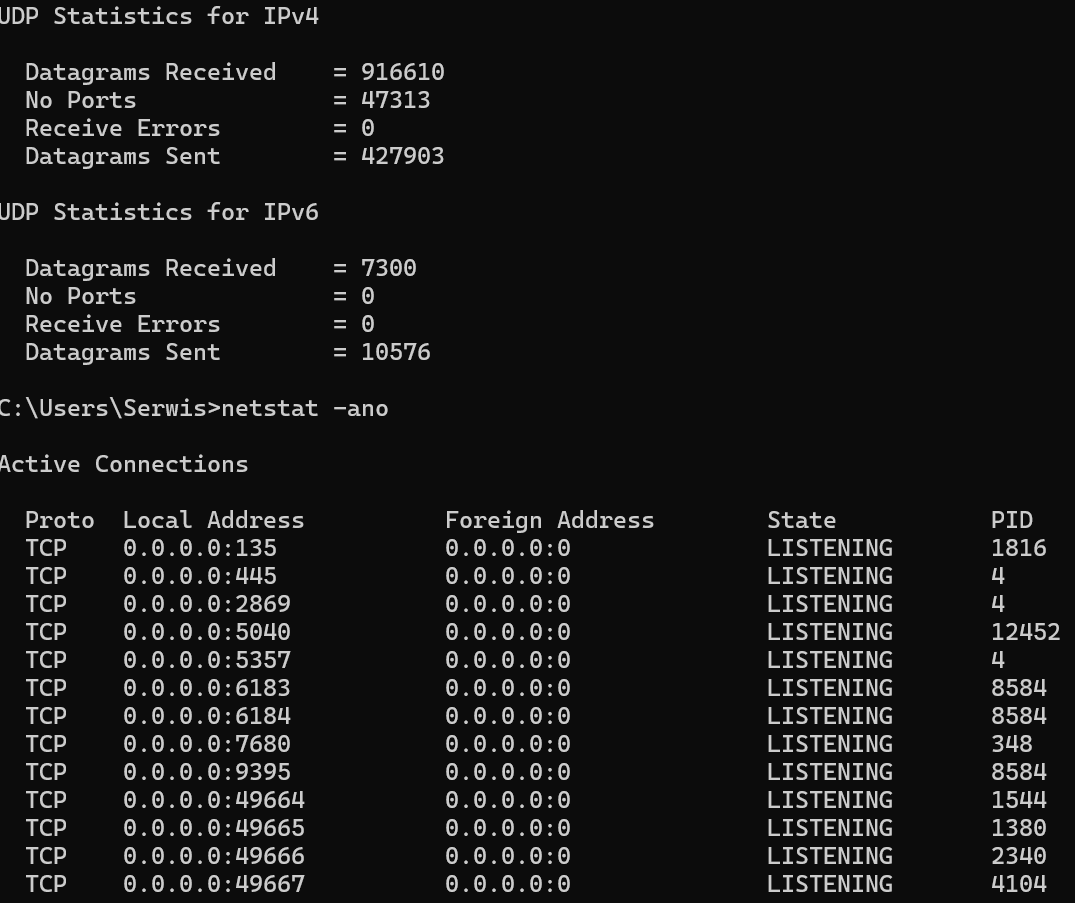

Włamywacze zastosowali metodę, którą nazywamy DDoS. Wyobraź sobie, że tysiące ludzi jednocześnie próbuje wejść do jednych drzwi urzędu. Robi się tłok. Drzwi się blokują. Podobnie działa serwer. Przeładowany ogromną liczbą zapytań po prostu przestaje działać. Szefowa łotewskiego zespołu cybernetycznego powiedziała jasno: utrudnienie dostępu to jedyny cel hakerów. Twoje dane były bezpieczne.

Ten incydent to element większej wojny hybrydowej. Eksperci mówią, że ataki te są częścią działań prowadzonych przez grupy wspierane przez Rosję i Białoruś. Mają siać panikę i podważyć nasze zaufanie do państwa. Hakerzy uderzają, ponieważ Łotwa zdecydowanie wspiera walkę Ukrainy o wolność. Musisz zrozumieć, że twoja praca w administracji jest na pierwszej linii tego cyberkonfliktu.

Jak możesz się bronić? Po pierwsze, aktualizuj systemy. Jeśli widzisz komunikat o nowej wersji programu, zainstaluj ją bez zbędnej zwłoki. Stary program jest dla włamywacza jak otwarte drzwi do twojego biura. Po drugie, używaj silnych haseł. Twoje hasło musi mieć co najmniej 12 znaków. Używaj małych i wielkich liter, cyfr oraz symboli. Niech hasło „Lato2025!” zmieni się w coś trudniejszego do złamania, na przykład „J0wiszMaszWielkiOg0n!”.

Instytucje wydają miliony na obronę serwerów. Cała ta obrona upada, gdy jeden pracownik popełni błąd. Na przykład, klikniesz w fałszywy link z wiadomości mailowej. Ten jeden mały błąd pozwala hakerom przejąć kontrolę nad twoim komputerem, który może stanowić wrota do dalszego ataku na infrastrukturę krytyczną twojej organizacji. Drugi scenariusz to tak zwane zombie, sprzęt staje się częścią armii komputerów zarządzanych przez hakerów bez twojej wiedzy. Twój służbowy komputer może zostać wykorzystany do kolejnego ataku DDoS na inną instytucję. Bądź świadomy każdej wiadomości, którą otwierasz. Działaj czujnie. Bezpieczeństwo organizacji, w której pracujesz zaczyna się od twojego pulpitu i poczty e-mail.

Źródła

-

Polska Agencja Prasowa, pap.pl — „Łotwa ma problemy z hakerami. Atak na serwery instytucji publicznych”

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.