Zastanawiasz się czasem, czy w należyty sposób chronisz powierzone ci dane na stanowisku pracy? Hasła są kluczami do systemów dziedzinowych, służbowej poczty, platformy zakupowej, portali sprawozdawczych i wielu innych usług. Przepisy prawa nakładają na urzędników szereg obowiązków dotyczących należytego zabezpieczania danych przed ich utratą. Niestety, wiele osób nadal popełnia podstawowe błędy, narażając się na kradzież danych. Jak więc skutecznie chronić swoje hasła?

Źródło: ChatGPT

Pierwszym krokiem jest zrozumienie, co musimy chronić i jakich błędów unikać. Czy używasz tego samego hasła do wielu serwisów? To prosta droga do katastrofy. Jeśli jedno z Twoich kont zostanie zhakowane, wszystkie inne również staną się podatne na atak. Popularne są też hasła typu „123456”, „password” czy Twoje imię z datą urodzenia. Takie hasła są niezwykle łatwe do złamania dla cyberprzestępców, którzy używają specjalnych programów do ich odgadywania. Zapisywanie haseł na karteczkach przyklejonych do monitora lub w nieszyfrowanym pliku tekstowym na pulpicie to kolejne ryzykowne praktyki.

Wygodnym rozwiązaniem wydaje się zapisywanie haseł w przeglądarce internetowej. Chrome, Firefox czy Edge oferują taką funkcję. Czy jest to jednak bezpieczne? Przeglądarki faktycznie ułatwiają logowanie, zapamiętując dane za Ciebie. Niosą jednak ze sobą konkretne zagrożenia. Złośliwe oprogramowanie, takie jak stealer (np. RedLine, Lumma), potrafi wykraść hasła zapisane w przeglądarce. Jeśli ktoś uzyska fizyczny dostęp do Twojego komputera, a nie jest on zabezpieczony silnym hasłem, również może odczytać Twoje dane logowania. Nigdy nie używaj synchronizacji haseł między urządzeniami służbowymi a prywatnymi. Nie loguj się na prywatne konta Google czy Apple, przejęcie go może oznaczać dostęp do wszystkich zapisanych tam haseł. Pamiętaj, przeglądarki nie zostały stworzone jako wyspecjalizowane narzędzia do zarządzania hasłami, ich mechanizmy ochrony są często podstawowe.

Co więc wybrać zamiast tego? Znacznie bezpieczniejszą opcją są dedykowane menedżery haseł. Programy takie jak Bitwarden, KeePassXC, 1Password czy Dashlane to specjalistyczne narzędzia zaprojektowane wyłącznie do bezpiecznego przechowywania Twoich danych uwierzytelniających. Menedżer haseł działa jak sejf. Wszystkie Twoje hasła są w nim przechowywane w postaci zaszyfrowanej, a dostęp do nich chroniony jest jednym, silnym hasłem głównym. Tylko jedno hasło musisz zapamiętać.

Jakie korzyści dają dedykowane menedżery haseł? Po pierwsze, używają zaawansowanych metod szyfrowania (np. AES-256), które są praktycznie niemożliwe do złamania. Po drugie, większość z nich oferuje wbudowane generatory silnych, unikalnych haseł. Nie musisz już wymyślać skomplikowanych kombinacji. Menedżer zrobi to za Ciebie, tworząc losowe ciągi znaków, trudne do odgadnięcia. Po trzecie, wiele menedżerów oferuje też dodatkowe funkcje, takie jak bezpieczne przechowywanie notatek, danych kart płatniczych czy plików, a także audyty bezpieczeństwa haseł, informując Cię o słabych lub powtarzających się hasłach oraz o tych, które mogły wyciec w znanych incydentach bezpieczeństwa.

Jeśli zdecydujesz się na menedżer haseł, pamiętaj o stworzeniu naprawdę silnego hasła głównego. Jakie powinno być długie? Minimum 12-15 znaków, a im więcej, tym lepiej. Powinno zawierać małe i wielkie litery, cyfry oraz znaki specjalne (np. !, @, #, $). Dobrym pomysłem jest stosowanie tzw. fraz hasłowych (passphrases). Zamiast skomplikowanego ciągu przypadkowych znaków, możesz użyć kilku losowych słów, np. „ZielonyKalkulatorSpiewaPodParasolem”. Taką frazę łatwiej zapamiętać, a jest ona bardzo trudna do złamania.

Samo silne hasło to jednak często za mało. Koniecznie włącz uwierzytelnianie dwuskładnikowe (2FA) wszędzie tam, gdzie jest to możliwe. 2FA dodaje drugą warstwę ochrony. Nawet jeśli ktoś pozna Twoje hasło, nie zaloguje się na Twoje konto bez drugiego składnika, którym może być jednorazowy kod z aplikacji (np. Google Authenticator, Authy), kod SMS, klucz bezpieczeństwa U2F (np. YubiKey) lub powiadomienie na telefonie.

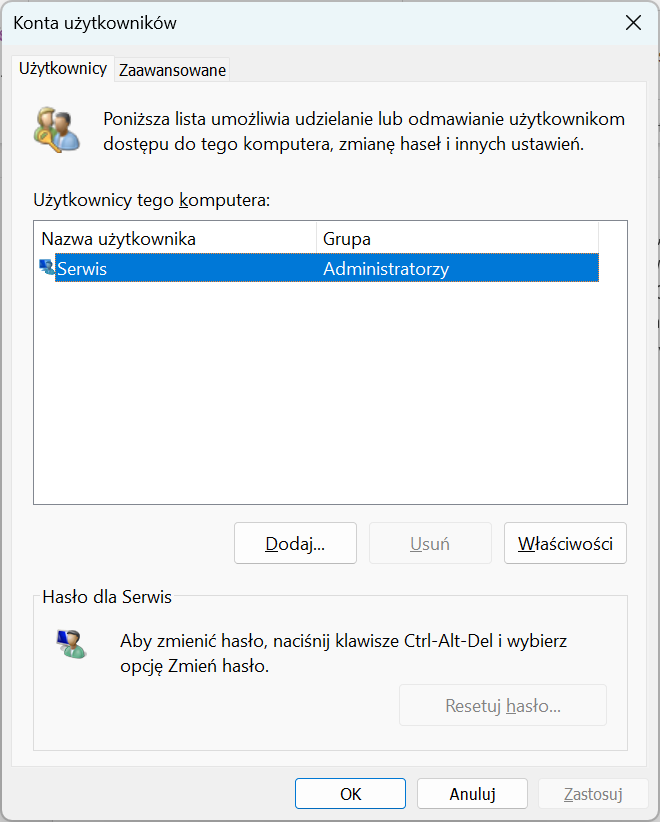

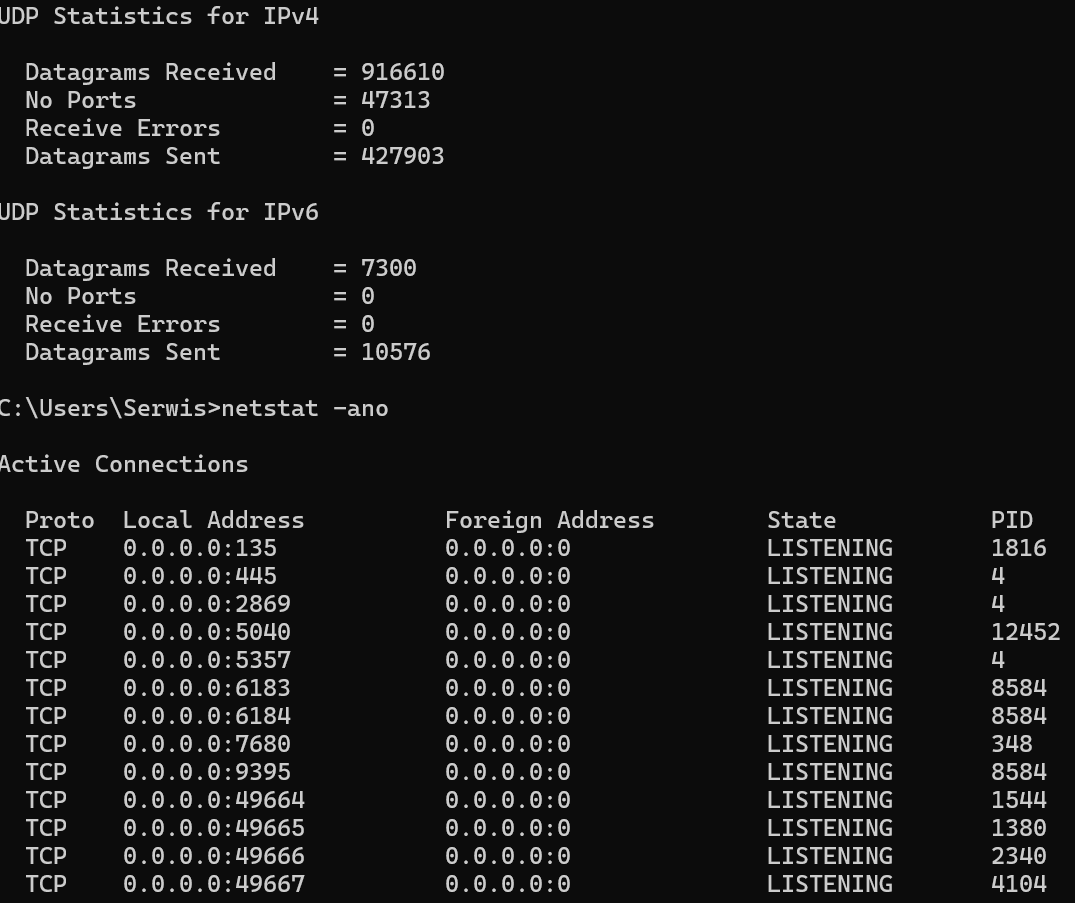

Czy zapisywanie haseł w przeglądarce jest więc całkowicie złe? Specjaliści ds. bezpieczeństwa są zgodni, że dedykowane menedżery haseł oferują znacznie wyższy poziom ochrony. Jeśli jednak z jakiegoś powodu nie chcesz korzystać z zewnętrznego menedżera, pamiętaj o maksymalnym zabezpieczeniu swojej przeglądarki i komputera. Używaj silnego hasła logowania do systemu operacyjnego, włącz szyfrowanie dysku i ustal hasło główne w przeglądarce. Jest to jednak rozwiązanie kompromisowe, obarczone większym ryzykiem. Zastanów się, czy wygoda jest warta potencjalnych kłopotów. Cyfrowe bezpieczeństwo powierzonych Tobie danych zależy od świadomych wyborów, które podejmujesz każdego dnia.

Źródła:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.