Coraz więcej osób montuje kamery wokół domu dla własnego bezpieczeństwa. To naturalne. Każdy chce chronić swój dom i majątek. Nie każdy jednak wie, że kamera nie zawsze może rejestrować wszystko dookoła. Gdy jej zasięg obejmuje teren należący do sąsiada albo publiczną drogę, wchodzi w grę prawo o ochronie danych osobowych. Prezes Urzędu Ochrony Danych Osobowych (UODO) właśnie wydał decyzję, która to potwierdza. Ta informacja ma pomóc zrozumieć granice monitoringu prywatnego i uniknąć konfliktów z prawem.

Rys.1 Grafika „monitoring publiczny” Źródło: Designed by Freepik

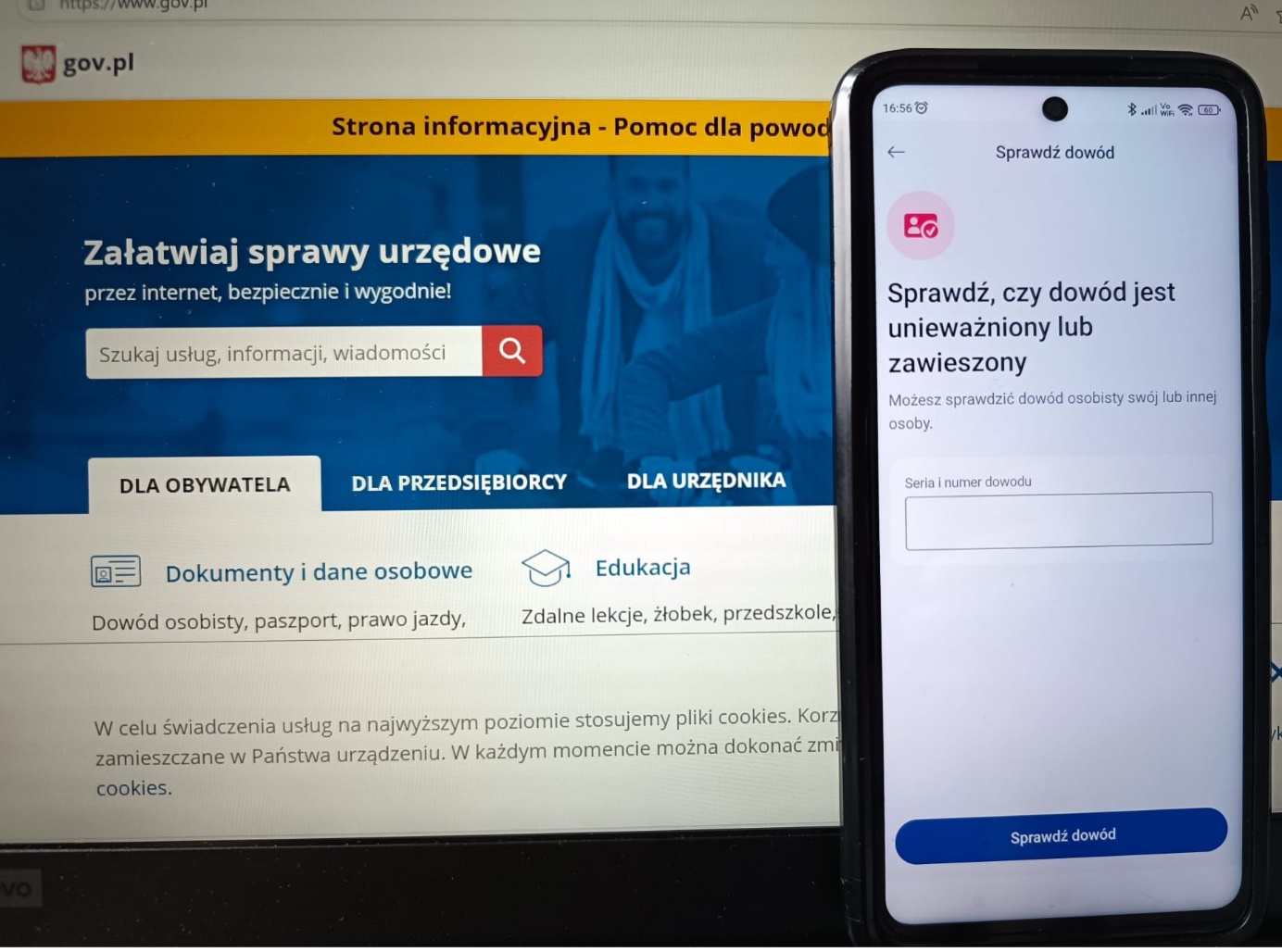

Prawo nie zabrania instalacji systemów monitoringu na własnej posesji. Możesz je montować po to, by chronić dom przed włamaniem albo wandalizmem. Takich kamer nie musisz zgłaszać do urzędu, jeżeli filmują tylko Twój teren. Problem pojawia się wtedy, gdy kamera nagrywa więcej niż Twój dom. Jeżeli w polu widzenia znajduje się podwórko sąsiada, wejście do domu, okna, albo nawet fragment drogi publicznej, sytuacja się zmienia. Wtedy te dane to już informacje o osobach trzecich i podlegają przepisom RODO.

Zgodnie z wyrokiem Trybunału Sprawiedliwości Unii Europejskiej z 11 grudnia 2014 r. w sprawie C-212/13 (František Ryneš), przetwarzanie danych nie ma charakteru wyłącznie osobistego lub domowego, jeśli monitoring obejmuje choćby częściowo przestrzeń publiczną lub teren należący do osób trzecich.

Na podstawie art. 58 ust. 2 lit. c RODO Prezes UODO nakazał zaprzestania przetwarzania danych osobowych skarżących za pomocą monitoringu wizyjnego w zakresie wizerunku oraz głosu, obejmującego swym zasięgiem drogę publiczną oraz nieruchomości skarżących, wobec braku podstawy prawnej dla tego przetwarzania. DECYZJA

Sąsiedzi w skardze do Prezesa UODO podnieśli, że zebrane dane są przetwarzane bez ich zgody. Mieszkańcy czują się nękani i mają poczucie naruszania ich prywatności, co negatywnie wpływa na ich codzienne życie. Kamery obejmowały kilkanaście obszarów, w tym drogę publiczną i sąsiednie budynki. Nagrywały obraz i dźwięk przez całą dobę. Jedna z kamer miała być skierowana bezpośrednio na okno toalety w sąsiednim budynku.

Jeśli kamera rejestruje przestrzeń publiczną albo cudzą posesję, jesteś traktowany jak administrator danych. W takiej sytuacji musisz stosować przepisy o ochronie danych. Nie wolno traktować kamery jak narzędzia do „utrzymania porządku” na drodze albo w sąsiedztwie. Takie zadania należą do organów państwowych i profesjonalnych służb, nie do osób prywatnych. UODO jasno wskazał, że prywatny monitoring nie może zastępować policji czy straży miejskiej.

Sprawdź zasięg kamery. Jeżeli filmujesz drogi, chodniki albo cudze posesje, zmień kąt widzenia. Skieruj kamerę tak, aby rejestrowała tylko własną działkę. Jeżeli to możliwe, wyeliminuj fragmenty z sąsiedztwa i publiczne miejsca. Nie nagrywaj dźwięku, jeśli obejmujesz cudze tereny. Zbieranie dźwięku to również dane osobowe i zwiększa ryzyko naruszenia prywatności. Umieść tabliczkę informującą o monitoringu tylko tam, gdzie to Twoje tereny.

Źródła:

-

uodo.gov.pl; Prezes UODO reaguje w sprawie kamer monitoringu zbierających dane z posesji sąsiadów

-

orzeczenia.uodo.gov.pl; Decyzja DS.523.6546.2024

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.